APP脱壳 |

您所在的位置:网站首页 › app store查询余额 › APP脱壳 |

APP脱壳

|

目录

1. xx发优鲜APP,用frida-dexdump脱查壳frida-dexdump的安装frida-dexdump使用方法dex转jarjadx反编译,定位加密位置

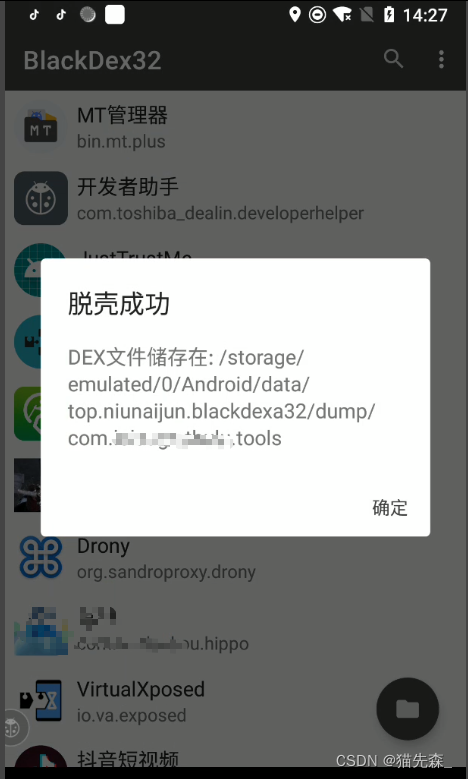

2. xx路户外助手APP使用BlackDex脱壳

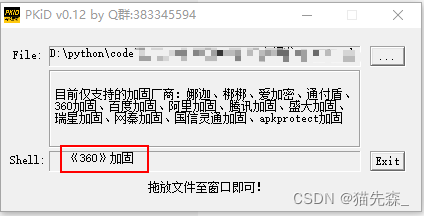

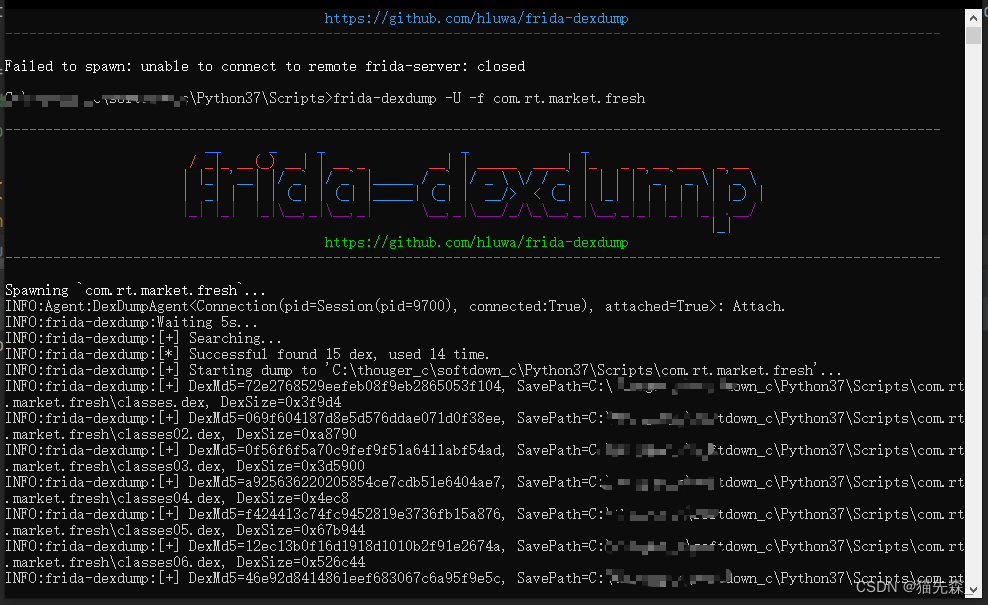

记录一下脱壳的过程 参考文章: https://sentrylab.cn/blog/2022/安卓逆向-脱壳学习记录/ https://bbs.huaweicloud.com/blogs/386134 1. xx发优鲜APP,用frida-dexdump脱 查壳发现是360加固的 参考:https://bbs.huaweicloud.com/blogs/386134 frida-dexdump的安装有两种方式: Github下载直接使用:https://github.com/hluwa/frida-dexdump,解压即可使用,打开xxx\frida-dexdump-2.0.1\frida_dexdump目录安装frida-dexdump:pip install frida-dexdump -i https://pypi.tuna.tsinghua.edu.cn/simple frida-dexdump使用方法查看包名 frida-ps -Ua # 查看包名进去到…\Python\Scripts下面(使用第二种安装方式) 然后 frida-dexdump -U -f 包名 开始脱壳 cd C:\xxx\Python\Scripts frida-dexdump -U -f 包名

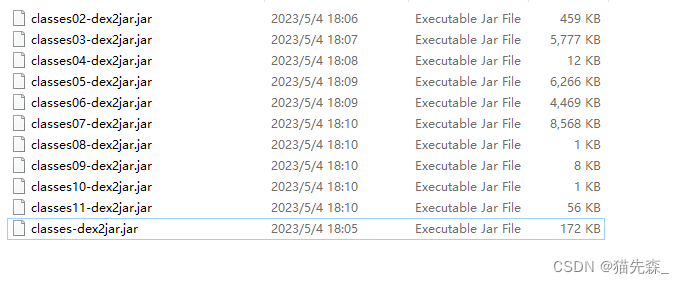

脱完成后会在当前生成一个以包名命名的文件夹,里面会有多个dex文件夹 dex转jar使用dex2jar工具把dex文件转为jar文件,具体安装使用就不展开了 jar拿到了,剩下的就是反编译,hook,还原加密了 这个要找的是paramsMD5参数 BlackDex简单易用,但很多app是脱不了的 脱壳成功后会告诉你dex文件放在哪里了,然后用 adb pull 把文件拉到电脑本地就好 最后把dex转为jar,具体的方法参考上面一个案例 … 省略一万字… |

【本文地址】

今日新闻 |

推荐新闻 |

脱壳的过程是不容易的,很多时候app都有反调试,检测Frida特征等,不同的app要用不同的脱壳工具,经过多次尝试(没办法,能力有限),这个优鲜app使用Frida-Dexdump是可以脱壳成功的

脱壳的过程是不容易的,很多时候app都有反调试,检测Frida特征等,不同的app要用不同的脱壳工具,经过多次尝试(没办法,能力有限),这个优鲜app使用Frida-Dexdump是可以脱壳成功的

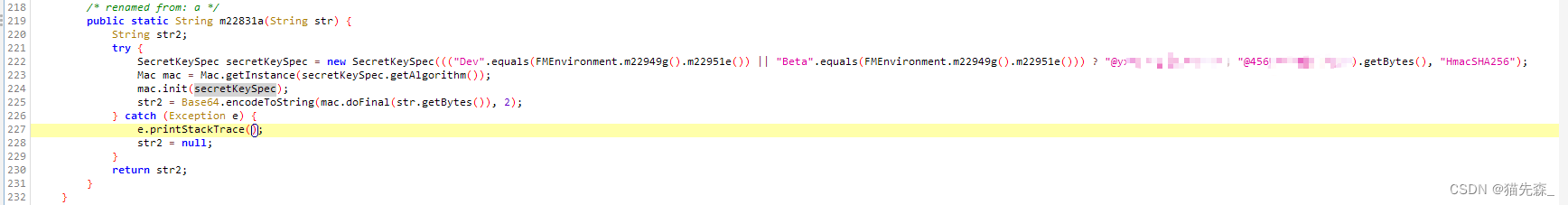

具体的过程就不展开,是SHA256加密的 还原一下为python吧,这个容易:

具体的过程就不展开,是SHA256加密的 还原一下为python吧,这个容易: